/** Geminiが自動生成した概要 **/

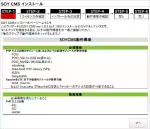

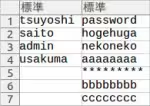

SOY Inquiryで、削除したはずの問い合わせ内容が管理画面から検索できてしまうという個人情報保護の観点からの指摘に対し、以下の改善策を講じた。1. 論理削除後30日でデータベースから完全に削除される「自動削除機能」を追加2. 過去の問い合わせを一括で論理削除しやすくするため、「問い合わせ一覧の件数指定」機能を追加3. 誤って削除した場合も復元できるよう、「論理削除したレコードの確認・解除機能」を追加これらの機能はSOY Inquiry 2.8以降で利用可能。SOY Shopでも同様の要望があれば、問い合わせページから連絡を。